Forensic

[디지털 포렌식] 파일 분석

codename_JEN

2022. 2. 3. 20:08

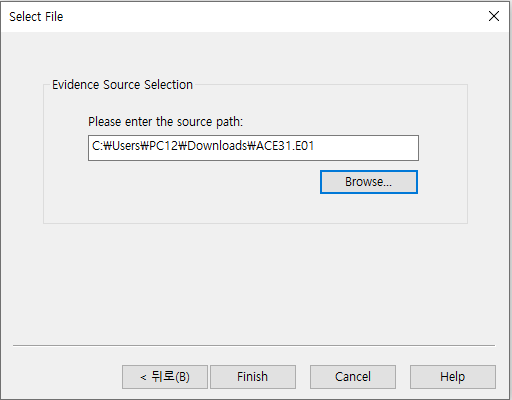

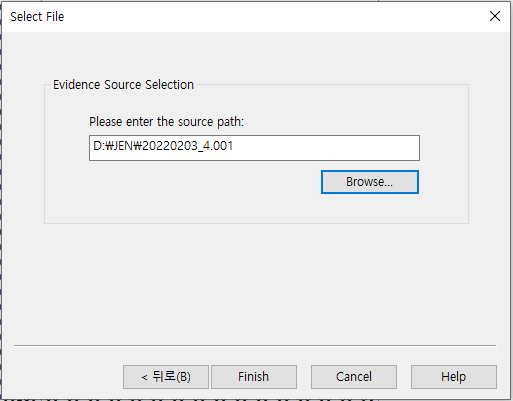

1) AccessData FTK Imager 프로그램을 이용해 파일을 복구한다.

2) Autopsy 로 복구한 파일을 분석한다.

add누르고

dd로 선택

끗

c드라이브의 시작위치를 찾아야 함

파티션 2

C드라이브: NTFS가 나오지 않음 NTFS로 포맷이 되어있지 않음 --> MSDOS5.0

D드라이브: 시작위치 102528

MSDOS5.0는 6칸(---점선 기준) 떨어진 곳에 백업본이

NTFS에는 맨 아래에 있다.

있으면 VBR이 맞음.

80000000 00900100

80900100 00B80400

80000000 00900100

Active disk editor에서 변경 후 save

Autopsy 에 붙이기

분석할 것:

유출된 파일

유출된 대가

1. 해시값 검증

내가 보는게 원본이 맞는가?

근데 해시값이 안보임;

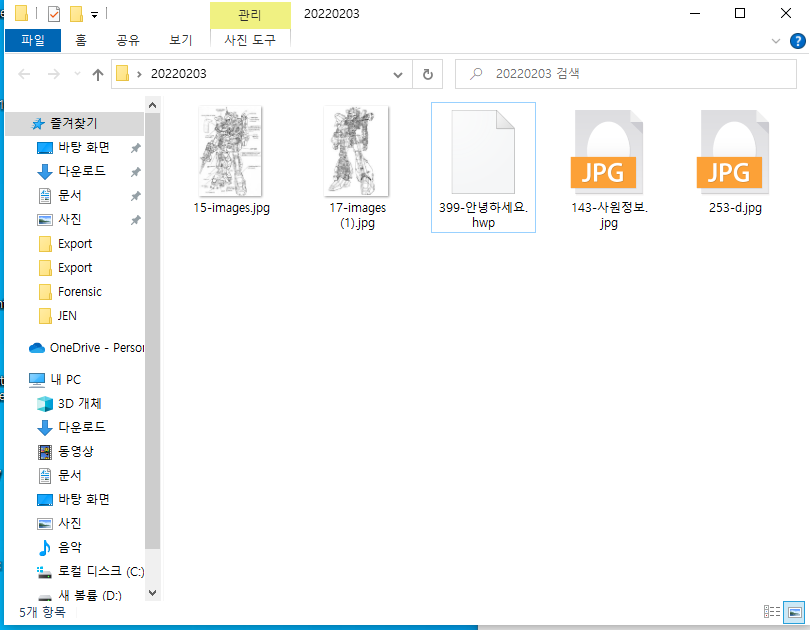

아까 복구한 파티션 1에 이미지 파일 2개가 존재함 >> 바탕화면으로 빼둠

Extention Mismatch Detected 실행

수상한 파일 5개가 보임

확장자가 다름

맞게 확장자 변경 후 zip파일 열어보기

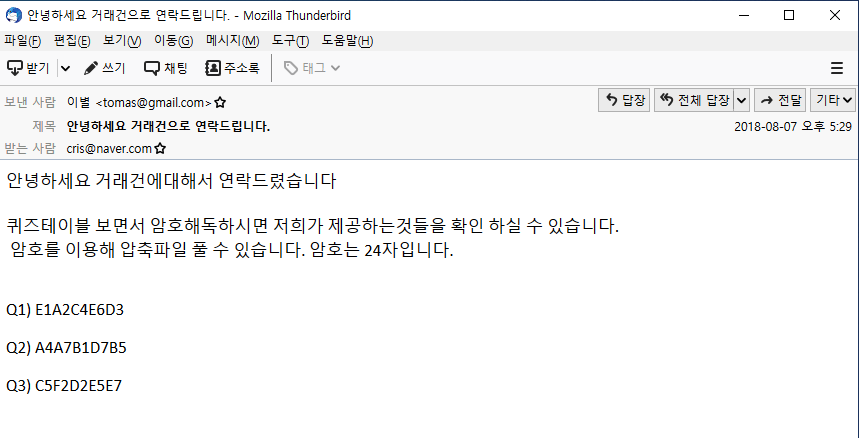

'안녕하세요' 파일은 암호가 걸려있다.

암호는 사진을 중첩시켜 감춰둔 둔 word파일 d.doc 에 있었다. >> p@sSwo3D